DVPN архитектура позволяет множеству филиалов или региональных офисов (spoke) динамически создавать защищенные IPsec VPN туннели поверх любого IP транспорта для подключения к центральному офису или ЦОД (hub). Несмотря на некоторые преимущества по сравнению с VPN, в современных решениях для DVPN отсутствуют строгие гарантии конфиденциальности и производительности. Это исследование было проведено доктором Маттео Варвелло, исследователем производительности в “Brave”, и доктором Беном Лившицем, главным научным сотрудником “Brave”.

В этой статье будет рассмотрена экосистема децентрализованных виртуальных частных сетей (DVPN), новая форма VPN без центральной власти. DVPN — это сравнительно недавние VPN-решения, в которых пользователи являются и клиентами, и серверами. В том смысле, что когда они присоединяются к DVPN, они также предлагают часть своей пропускной линии для передачи трафика другим пользователям. Сначала будут рассмотрены существующие DVPN, размещенные пользователями, как коммерческие, так и исследовательские, и выявлены их сильные и слабые стороны. Далее выводится набор требований, чтобы развернуть надежное DVPN. Наконец, сравнится каждое существующее DVPN с такими требованиями на основе доступной публичной информации. Интересно отметить, что эти требования должны стать хорошей отправной точкой для классических/централизованных VPN, и сегодня это не всегда так.

Следует отметить, что “Brave” не рекомендует какой-либо конкретный VPN или DVPN с учетом их ограничений, которые можно выделить в этом анализе. Однако такие решения могут быть полезны для определенных пользователей, которым нужна большая безопасность или анонимность. Исследование направлено на то, чтобы пользователи могли сделать осознанный выбор в отношении различных вариантов. Наконец, что не менее важно, список DVPN, который был исследован, не обязательно является исчерпывающим. Выбор основывался на сочетании популярности и общедоступной информации.

- Что такое децентрализованный VPN (DVPN)

- Популярные виды DVPN

- Представители крипто-DVPN

- Требования по исходному коду DVPN

- Гарантия выполнения кода>/a>

- IP черный список DVPN

- Производительность сети DVPN

- Сетевое пространство DVPN

- Доступность услуги DVPN

- Отсутствие регистрации со стороны DVPN

- Учет трафика DVPN

- Ответственность трафика DVPN

- DVPN анализ всех требований

- Выводы по DVPN

1. Что такое децентрализованный VPN (DVPN)

Сегодня VPN предлагает две основные услуги.

[su_table responsive="yes" fixed="yes"]

Мнение СМИ о браузере "Brave"

| Услуги, предлагаемые сетью VPN | |

| Зашифрованный трафик между пользователем (VPN-клиентом) и узлом VPN | Новый общедоступный IP-адрес (адрес от выбранного узла VPN) |

[/su_table]

Пользователи используют эти два сервиса по-разному. Шифрование выгодно, например, при подключении к сети, которой пользователь не доверяет, например, к общедоступному Wi-Fi или потенциально поверхностному провайдеру. Получение нового IP-адреса в основном полезно, когда пользователь стремится обойти блокировку цензуры или геолокации. Поскольку конфиденциальность является основной проблемой пользователей VPN, в сегодняшних централизованных VPN есть один потенциальный недостаток. Пользователь должен доверять провайдеру VPN, чтобы он не вмешивался и не регистрировал какой-либо личный трафик.

Следует отметить, что провайдеры VPN являются коммерческими организациями, которые могут предлагать свои услуги, опираясь на другие коммерческие организации, например, они могут использовать облачные сервисы для получения всемирного присутствия. Из этого следует, что даже надежные и уважаемые вендоры могут по незнанию столкнуться с проблемами у конкретного провайдера, начиная от наблюдения, неправильной настройки и даже взлома. Любая из этих проблем может поставить под угрозу конфиденциальность пользователя.

Многие исследователи находят неясной политику отказа регистрации, некоторые доказательства с подделкой трафика их клиентов и несоответствие между объявленным местоположением узла VPN и фактическим местоположением в сети. Во многих случаях это неправильное поведение не было преднамеренно выполнено провайдером VPN, но вызвано некоторыми неправильными настройками. Когда авторы связались с ними, все провайдеры быстро отреагировали, чтобы исправить сообщенные ошибки конфигурации.

По списку вышеуказанных проблем децентрализованные виртуальные частные сети являются довольно новой тенденцией. В DVPN пользователи являются и клиентами, и серверами, в том смысле, что когда они присоединяются к dVPN, они также предлагают часть своей пропускной линии загрузки для передачи трафика другим пользователям. Например, предполагая, что Алиса (Франция) хочет получить доступ к некоторому контенту, доступному только в США, она может использовать локальный IP-адрес Боба (США) и избежать геоблокировки. Клиент обнаружит доступные узлы DVPN либо через центральный репозиторий, либо с помощью распределенного репозитория.

2. Популярные виды DVPN

Насколько нам известно, Hola был первым DVPN. Hola — это бесплатное веб-приложение для мобильных устройств, которое предлагает услугу DVPN через одноранговую (P2P) сеть. При установке Hola пользователи соглашаются либо платить премию в месяц, либо предлагать часть своей пропускной способности для загрузки другим пользователям Hola. Hola был довольно успешным, достигнув десятков миллионов узлов. В то же время сообщалось о множественных инцидентах, когда люди осознавали, что они действительно переносят трафик других людей. Кроме того, организация Hola создала новую компанию (Luminati), которая предлагает коммерческий прокси-сервис. Этот прокси-сервис действительно выгоден пользователям Hola.

[su_quote cite=" DVPN "]

DVPN — это сравнительно недавние VPN-решения, в которых пользователи являются и клиентами, и серверами. [/su_quote]

VPN Gate — еще один интересный вид сети без центральной власти. Рожденный, как исследовательский проект, он имеет некоторые прочные основы. Основной мотивацией для VPN Gate было достижение блокирующего сопротивления цензурным брандмауэрам, таким как Great Firewall Китая. Классические VPN легко терпят неудачу в этой задаче, потому что их ограниченный и статический сетевой след может быть легко заблокирован (черный список IP). Основная идея VPN Gate — создание сети поверх устройств-добровольцев и реализация большого набора динамических IP-адресов. Далее авторы внедряют “невинные” IP-адреса в свои публичные списки, что затрудняет создание большого черного списка этих адресов. Кроме того, они позволяют взаимодействовать своим узлам VPN, чтобы быстро идентифицировать список шпионов или компьютеров, используемых органами цензуры для проверки добровольных узлов DVPN. VPN Gate был запущен 8 марта 2013 года и в настоящее время насчитывает 5529 узлов DVPN, которые ежедневно переносят более 1 ТБ трафика.

3. Представители крипто-DVPN

С недавним ростом блокчейна появилась новая форма DVPN. Таким образом, логическое обоснование состоит в том, чтобы разделить полосу загрузки пользователя в обмен на некоторые криптокены. Популярными примерами таких крипто-dVPN являются Mysterium и Sentinel. Nymtech и Substratum имеют два общих подхода, которые так или иначе связаны с DVPN.

- Mysterium — это DVPN с открытым исходным кодом, полностью построенный на P2P-архитектуре. Неизменный смарт-контракт, работающий на Ethereum, будет использоваться для обеспечения адекватной оплаты услуг VPN. В настоящее время он находится в альфа-тестировании и будет доступен в ближайшее время.

- Sentinel — это более крупный проект, в котором dVPN является лишь одним из вариантов использования. Основная идея здесь состоит в том, чтобы использовать блокчейн для хранения книги транзакций данных с «Доказательством трафика». Работающую версию клиента можно загрузить для тестирования и в ней четко указано, что “ответственность за трафик на выходном узле также лежит на хосте”.

- Nymtech — это децентрализованный протокол аутентификации и оплаты, основанный на Mixnet, сети, сохраняющей конфиденциальность, которая улучшает Tor. Mixnet отправляет весь сетевой трафик через слои mix-узлов, используя Sphinx так, что все пакеты данных имеют одинаковый размер, а информация о маршрутизации остается конфиденциальной. Каждый микс-узел в сети задерживает сообщения и генерирует поддельные “фиктивные сообщения”, чтобы создать единый шаблон трафика, который запутывает шаблоны для злоумышленников, наблюдающих за сетью.

- Аналогично, Substratum стремится вознаграждать своих пользователей за совместное использование ресурсов (пропускная способность, загрузка процессора и т.д.). Substratum нацелен на построение децентрализованной сети без центральной сущности, подразумевая, что любой может размещать и обслуживать контент и получать за него плату. Хотя это и не сеть DVPN, но стоит упомянуть, поскольку она также обещает обойти конфиденциальность и цензуру.

4. Требования по исходному коду DVPN

Код DVPN клиента или сервера является очень важной частью программного обеспечения, поскольку он потенциально может получить доступ к очень конфиденциальным данным. Несмотря на то, что популярные “VPN tunneling protocols” (OpenVPN и PPTP) изначально безопасны. Важно отметить, что неправильная конфигурация и/или вредоносный код все еще являются потенциальными угрозами. Из этого следует, что первое требование для DVPN должен быть открытый исходный код, чтобы сообщество могло отслеживать развитие кода и сообщать о подозрительных действиях и/или ошибках/неправильных конфигурациях, которые могут поставить под угрозу конфиденциальность пользователя.

5. Гарантия выполнения кода

Хотя открытый исходный код является хорошим первым шагом, dVPN должен предлагать более строгие гарантии в отношении выполнения кода. Trusted-Execution-Environment (TEE) — это защищенная область внутри основного процессора, которая гарантирует конфиденциальность и целостность загруженного кода и данных. Действительно возможно использовать точку обзора VPN из SGX, популярного TEE от Intel. Нам неизвестно о какой-либо централизованной VPN, предлагающей такую услугу, вероятно из-за дополнительных затрат, требуемых такой технологией. Однако, это не есть что-то невозможное. То же самое не относится к DVPN из-за строгого требования SGX.

6. IP черный список DVPN

Для того, чтобы VPN-ом могли пользоваться как централизованно, так и распределено, необходимо опубликовать хотя бы часть своего списка преимуществ. Из этого следует, что объект цензуры или провайдер контента с геоблоком относительно легко могут получить доступ к такому списку. И так же просто занести в черный список все точки зрения VPN. Для централизованных VPN это проблема, с которой они постоянно сталкиваются и с трудом могут ее решить. Например, поставщики контента, применяющие интенсивную геоблокировку (например, Netflix), в настоящее время отказывают в доступе ко всем основным VPN.

Для децентрализованных сетей черные списки IP-адресов становятся более серьезной проблемой, поскольку запрещенные IP-адреса принадлежат реальным пользователям, а не машинам. Из-за возможного чистого размера DVPN объекту цензуры или провайдеру контента с геоблоком может быть сложно идентифицировать такой динамический набор IP-адресов. Это связано с тем, что узлы VPN являются обычными пользователями Интернета, которые часто меняют сетевые местоположения и подключаются из-за трансляторов сетевых адресов (NAT). В этом случае блокировка VPN-узла с NAT-интерфейсом подразумевает блокировку всей подсети с потенциально серьезным нарушением работы службы. VPN Gate использует эту функцию в своих интересах и дополнительно внедряет механизмы для защиты своих добровольных IP-адресов от блокировки.

7. Производительность сети DVPN

Существует несколько способов оценки качества обслуживания (QoS), предлагаемого услугой VPN. Производительность сети — это такие показатели, как низкая задержка, ограниченные потери и высокая пропускная способность. Но это не всегда так для централизованных VPN. Например, Cloudflare только что объявил о Warp, крупномасштабной VPN-подобной системе, которая обещает как безопасность, так и более быстрый веб-интерфейс. Подход Cloudflare заключается в маршрутизации трафика через оверлейную сеть, состоящую из чрезвычайно быстрых и надежных каналов. Это подразумевает быструю и надежную полосу трафика, где, например, UDP можно использовать безопасно и эффективно. Логическое обоснование Warp одинаково для стартапов, таких как Networknext. Эти стартапы обещают улучшить игровые возможности своих клиентов через их быструю оверлейную сеть.

Обеспечение высокой производительности сети намного сложнее для DVPN. Это связано с оттоком клиентов и неоднородными сетевыми условиями, в которых сложно обеспечить некоторую гарантированную производительность. Эта проблема относится не только к DVPN, но и является общей проблемой в распределенных системах. Создатель BitTorrent (Брэм Коэн) обсуждает знаменитый механизм стимулирования “око за око”, используемый BitTorrent для достижения высокого уровня надежности и использования ресурсов. Хоть это и здорово, но все еще далеко от каких-либо гарантий QoS.

8. Сетевое пространство DVPN

Сетевое пространство: это еще один важный показатель QoS, касающийся количества уникальных местоположений, которые может предложить VPN. Провайдеры VPN постоянно борются за то, чтобы предложить больше преимуществ. Либо путем развертывания новых физических узлов, либо путем использования хитростей, например, введение "виртуальных местоположений" на основе информации, доступной из баз данных гео-IP. Одним из общих ограничений для централизованных VPN является отсутствие жилых IP-адресов, поскольку они в основном используют центры обработки данных для развертывания своих узлов. По определению, DVPN состоят из большого количества сетевых IP-адресов. Это действительно один из самых привлекательных активов DVPN сегодня.

9. Доступность услуги DVPN

Это означает процент времени, в течение которого служба работает правильно, например, известная доступность пяти девяток (99,999%). На бумаге распределенная структура DVPN обеспечивает более высокую доступность, чем централизованная VPN, с одной или N точками отказа. Например, перебои в работе одного из облачных провайдеров, используемых централизованной VPN, могут повредить весь сервис. Большой и разнородный след DVPN делает последние менее вероятными. Тем не менее, серьезные провайдеры VPN используют защиту DDOS.

10. Отсутствие регистрации со стороны DVPN

Конфиденциальность — это основной сервис, который должен предлагать VPN. Узел VPN никогда не должен регистрировать трафик пользователей. Это означает как очень конфиденциальные данные (например, доступный URL-адрес или фактический контент, которым обмениваются, когда HTTPS не используется), так и менее чувствительные данные, такие как количество обмененных байтов, имя домена, с которым произошел контакт, и т. д. Количество видимых данных зависит от используемого протокола, например, в случае HTTPS, фактический контент не виден, поскольку зашифрован.

В этих условиях, как централизованная VPN предлагает политику "без регистрации"? При исследовании политики использования было обнаружено, что 25% из изученных ими VPN-сервисов не имеют ссылки на свою политику конфиденциальности. 42% провайдеров VPN также не предоставили условия обслуживания. Когда была доступна политика конфиденциальности, только 45 сервисов VPN явно заявляли о политике "без регистрации". Этот анализ показывает, что сегодня VPN-провайдеры должны лучше работать с точки зрения прозрачности своих действий. Тем не менее, важно отметить, что некоторые из этих политик без регистрации доказали свою эффективность даже во время расследования ФБР.

Очевидно, что для DVPN нельзя полагаться на какую-либо политику использования. Кроме того, в такой неоднородной среде требуется еще более жесткое требование отсутствия регистрации. По указанным выше причинам этого трудно достичь, и, например, Hola, ранее, испытывал неприятность на этот счет. В действительности протоколирование может быть необходимо, чтобы обеспечить защиту от внесения в черный список IP-адресов. Это относится к VPN Gate, где каждый узел VPN хранит журналы подключений, чтобы информировать другие VPN-серверы о потенциальной цензуре, пытающейся обнаружить (и заблокировать) текущую зона обслуживания.

11. Учет трафика DVPN

Основная идея состоит в совместном использовании своих ресурсов пользователями. Они получают кредиты (например, через криптокены) за трафик, который они переносят для других пользователей DVPN. DVPN нуждается в системе учета такого трафика и предоставления токенов, соответственно. Crypto DVPN решают эту проблему, используя блокчейн для отслеживания трафика. Это может быть затруднительно в зависимости от того, какой уровень ведения журнала разрешен/требуется, например, если учитывается только количество байтов или фактических посещенных доменов.

12. Ответственность трафика DVPN

С точки зрения сети, узлы VPN — это объект, генерирующий трафик, который они несут. Это означает, что серьезные преступления (детская порнография, разжигание ненависти, контрабанда наркотиков) во время расследования укажут на тех, кто использовал VPN. В этот момент вступает в действие описанная выше политика отсутствия журналов, когда VPN может (или нет) предлагать дополнительную информацию о том, кто действительно инициировал такой трафик. В контексте DVPN не существует юридического лица, к которому власти могут обратиться. Вместо этого они будут обращаться к жертве пользователя, чья сеть использовалась для передачи такого трафика.

Таким образом, крайне важно, чтобы в DVPN был реализован механизм, позволяющий избежать такой сложной ситуации. В то же время это должно быть достигнуто, гарантируя политику отсутствия журналов. Это сложно, потому что, по определению, для того, чтобы блокировать некоторый нежелательный трафик, система должна иметь представление о том, что это за трафик.

13. DVPN анализ всех требований

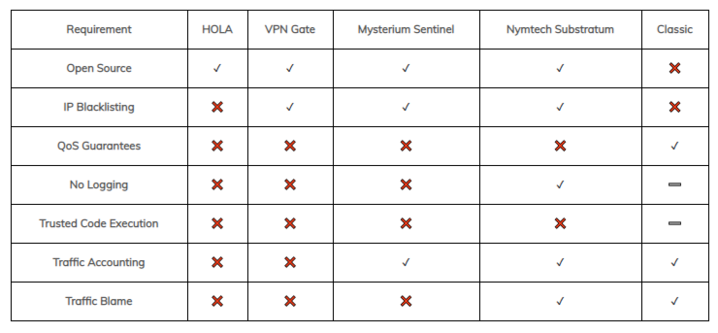

В приведенной ниже таблице указаны существующие решения DVPN с учетом вышеуказанных требований. Кроме того, в последнем столбце приведены классические централизованные системы в качестве основы. Обратите внимание, что этот сравнительный анализ был получен из общедоступной информации о существующих децентрализованных сетях.

14. Выводы по DVPN

Сегодня коммерческое VPN-пространство представляет собой переполненный рынок, характеризующийся “гонкой ко дну”. То есть конкуренция в основном обусловлена снижением ежемесячной платы. Ни один из игроков не предлагает надежных гарантий конфиденциальности и анонимности. Децентрализованные виртуальные частные сети (DVPN) представляют собой новую и интересную альтернативу классическим VPN, характеризующимся отсутствием центральной власти. Пользователи добровольно присоединяются к VPN и предлагают передавать трафик других пользователей в обмен на микроплатежи или просто для получения доступа к услуге VPN. Хотя создание такого решения технически не сложно, но очень сложно создать безопасный и надежный DVPN.

Рекомендованные статьи:

📋“Brave Sync” инструкция. Синхронизация между устройствами